Projets

Mise en place Réseau Privé Virtuel

Pour la mise en place du réseau privé virtuel pour les besoins d’Alexis j’ai utilisé Pfsense sur mon serveur Proxmox.

L’outil Pfsense embarque Openvpn qui correspond à nos besoins et représente une solution gratuite et fiable.

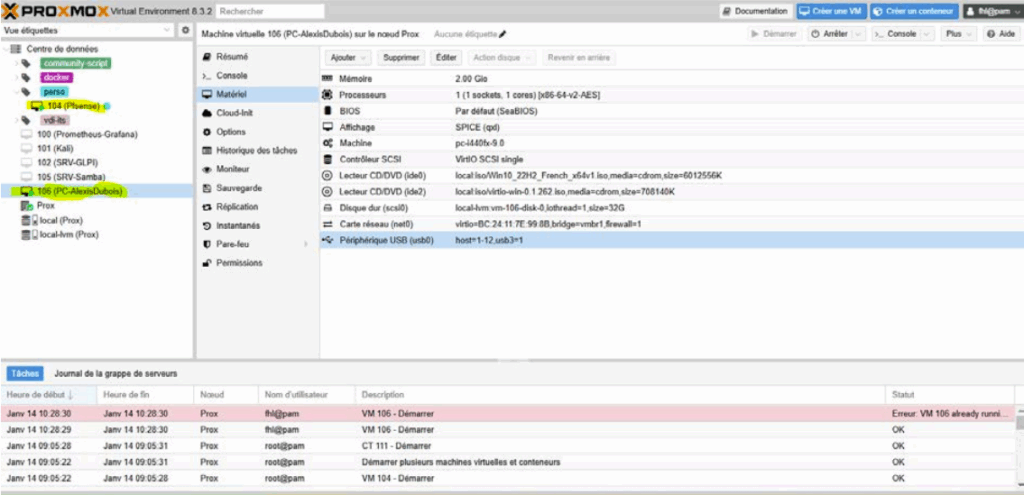

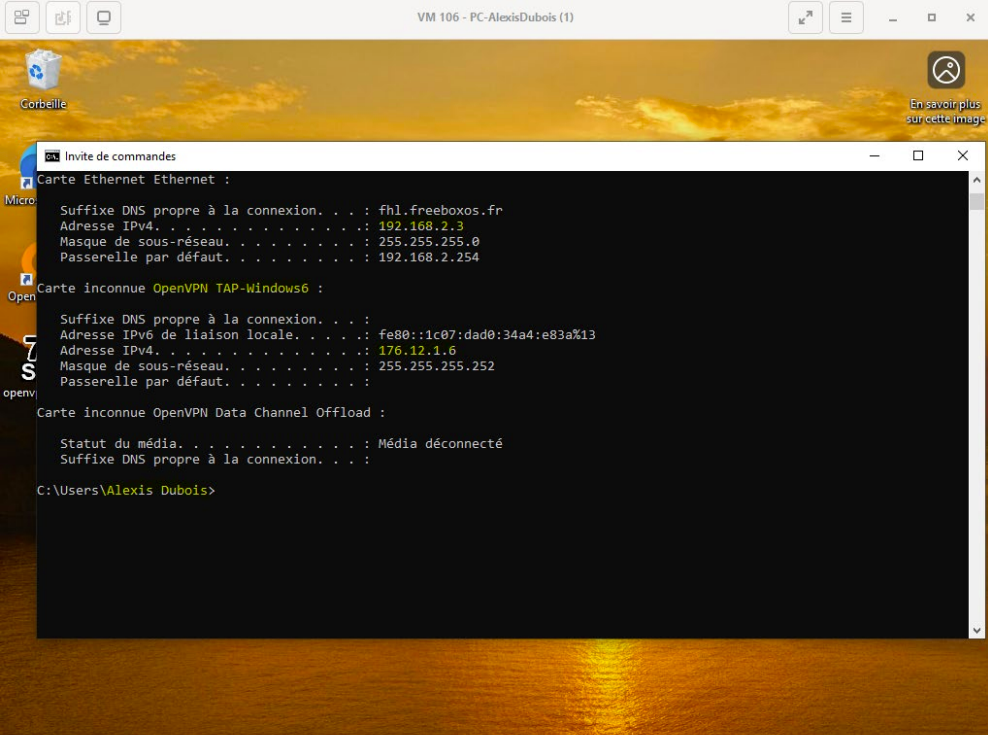

J’ai créé une VM qui représente le Pc d’Alexis sur le réseau 192.168.2.0 qui est le réseau LAN sur mon Pfsense.

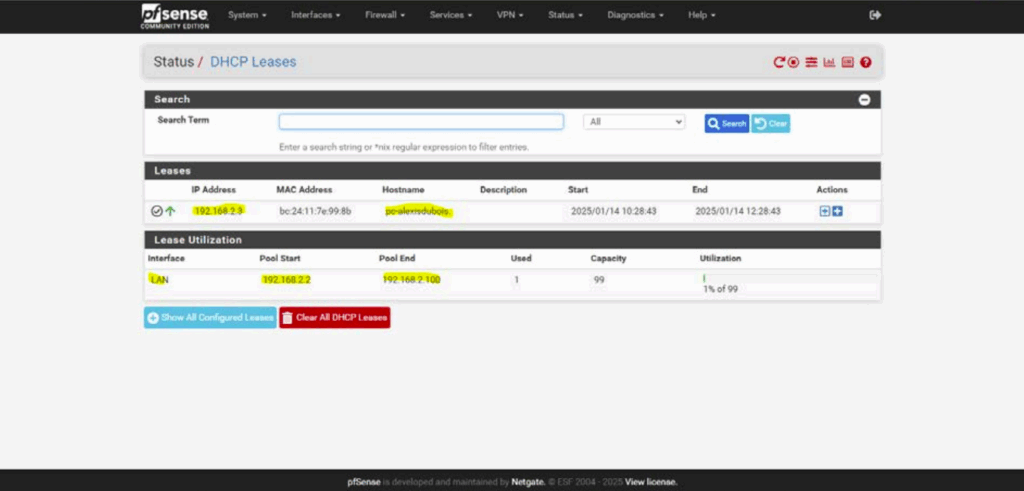

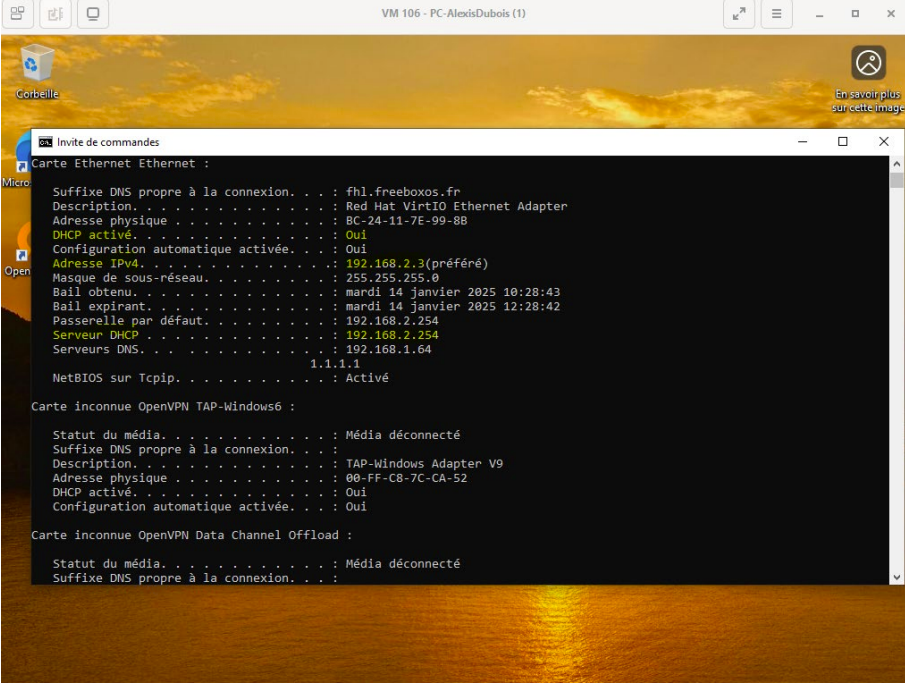

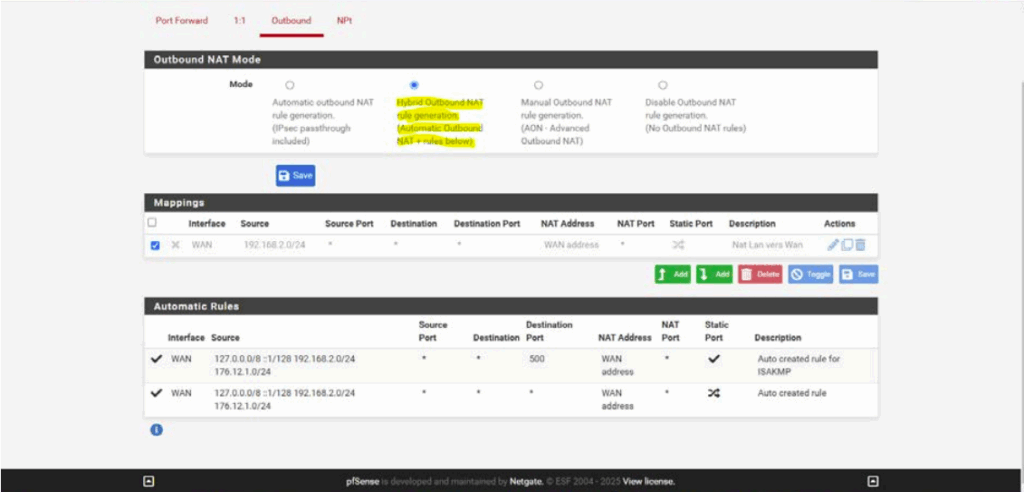

Les IPs sont redistribuées de manière dynamique en DHCP grâce à un serveur KEADHCP implémenté via PFsense sur l’interface LAN et l’accès internet routé sur la passerelle du WAN via une règle de NAT Outbound implémenté aussi sur PFsense.

Vérification de l'attribution via DHCP

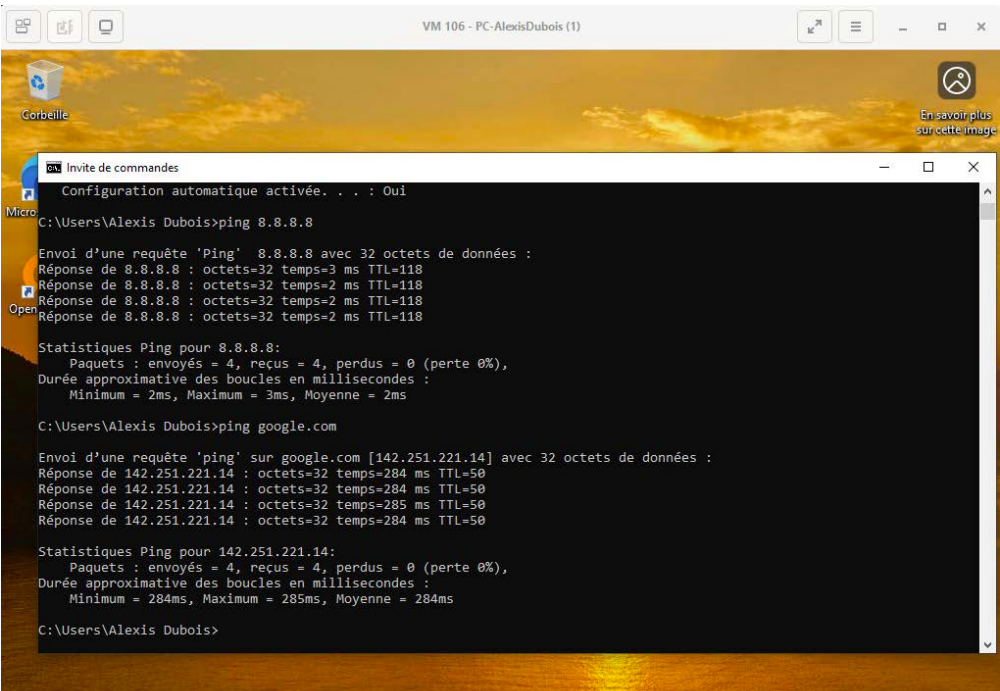

Vérification via CMD

Régle de NAT sur PfSense

Test de connectivité

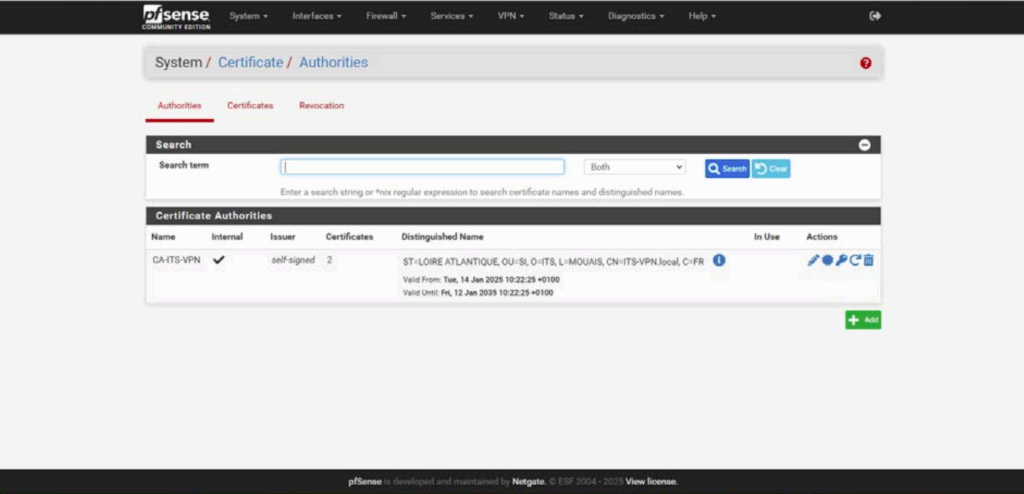

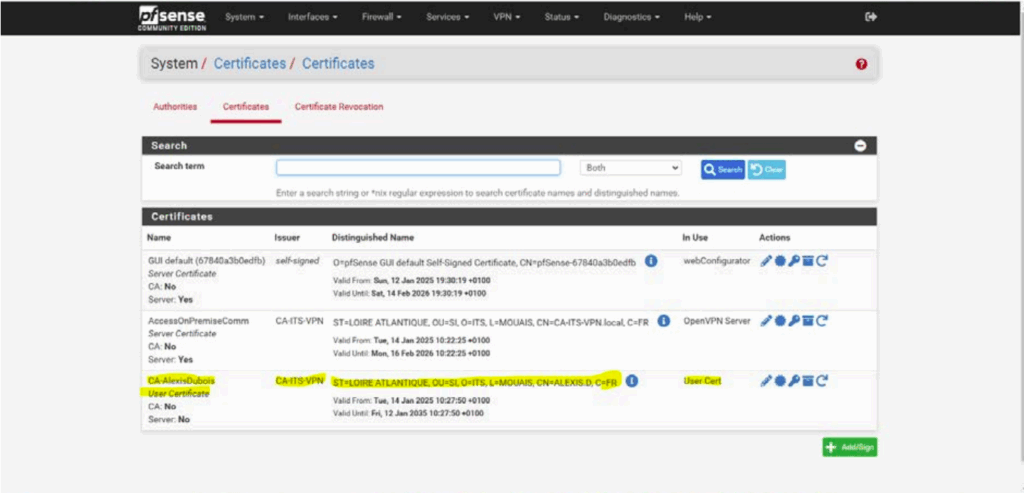

Création des certificats

Création de l'autorité

Je commence par crée l’autoritée de certification en me rendant dans

System⇒Certificates⇒authorities⇒ Add.

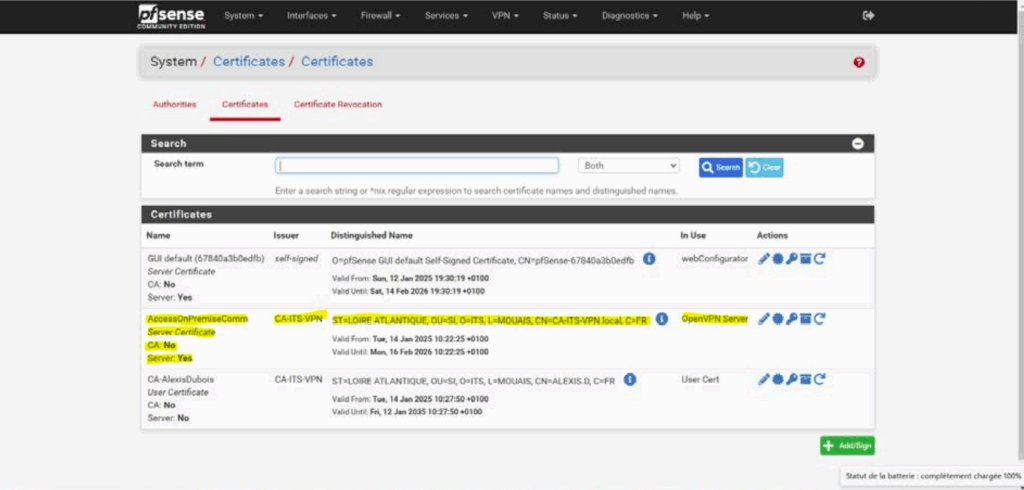

Création du certificat de type serveur

System⇒Certificate⇒Certificates

Method : Create an internal Certificate

Descriptive Name : AccesOnPremiseComm

Key Length : 2048

Digest Algorithm : sha256

Lifetime ( days) : 3650

Common Name : CA-ITS-VPN.local

Certificate Type : Server Certificate

Je sauvegarde et valide mon certificat.

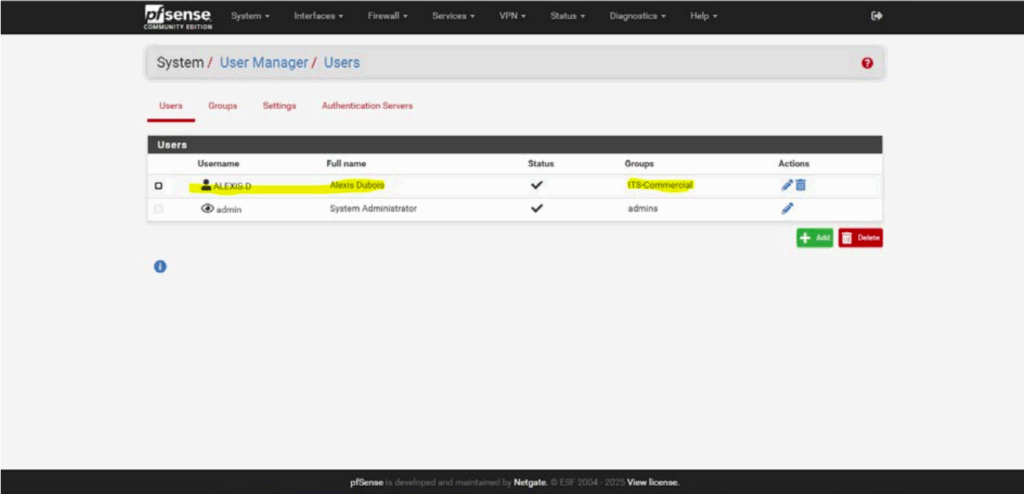

Création de l’utilisateur Alexis dubois

Je me rends dans System⇒User Managers⇒Users⇒Add

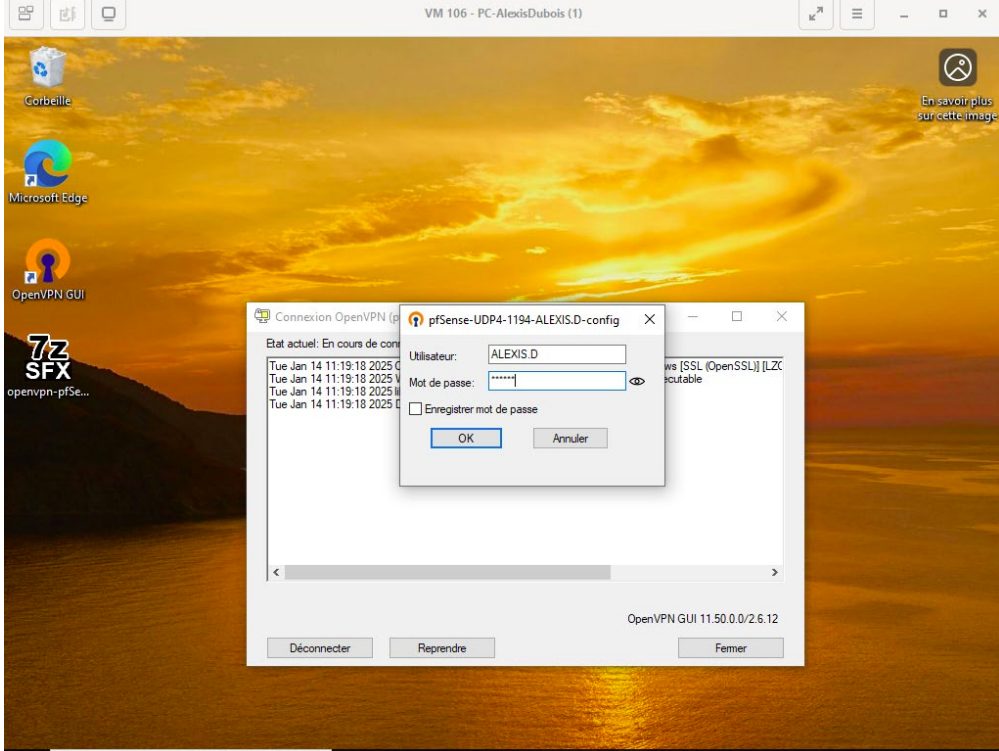

Name : Alexis.D

Password : *******

Je coche la case Click to create a user certificate

Descriptive name : CA-AlexisDubois

Certificate Authorithy : CA-ITS-VPN

Je l’ajoute au groupe ITS-Commercial que j’ai créé auparavant afin qu’il n’ait que les

privilèges nécessaires.

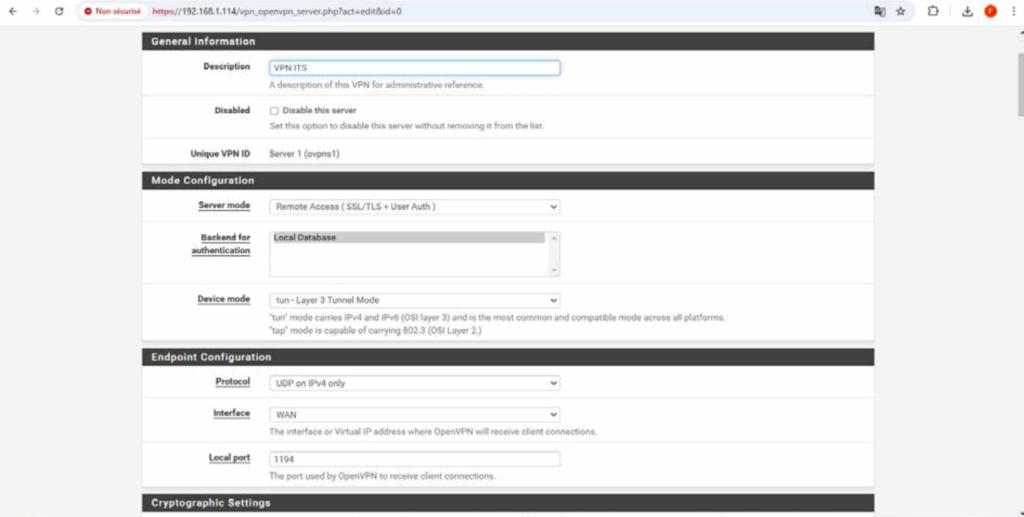

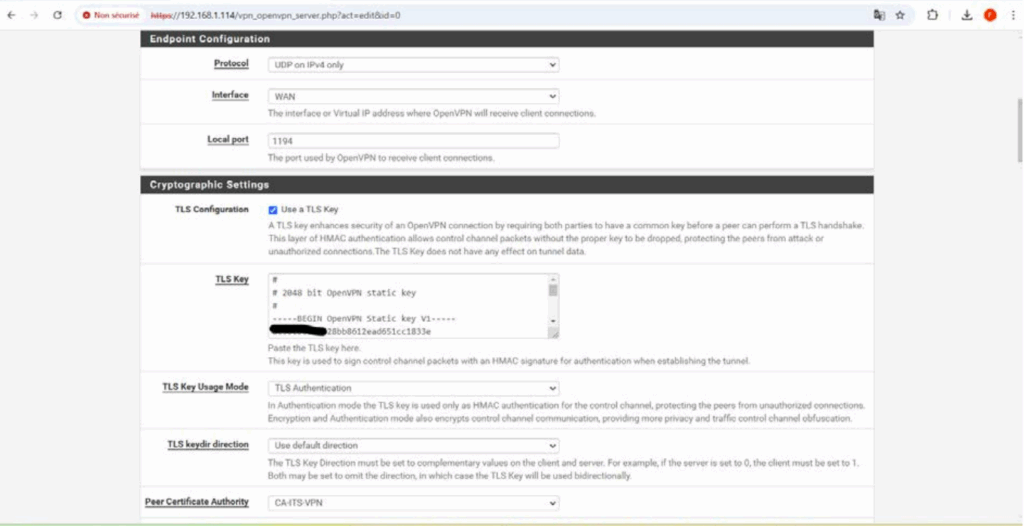

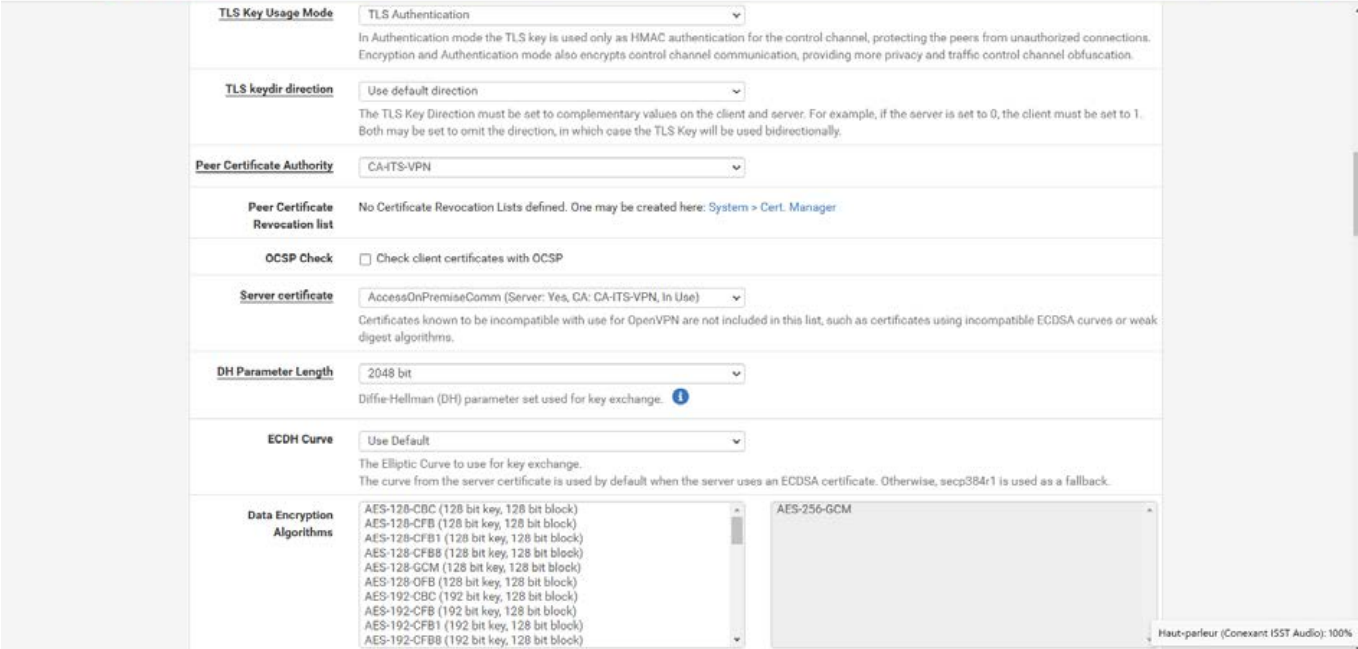

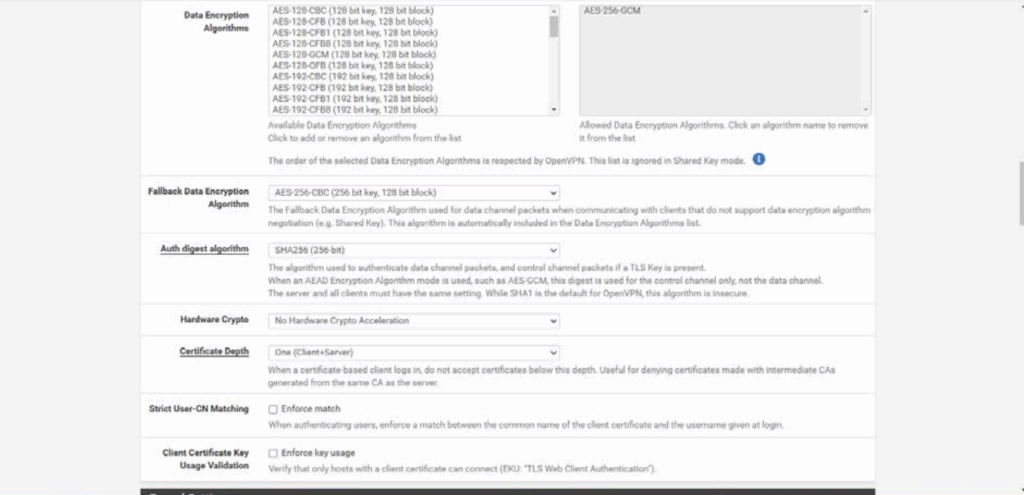

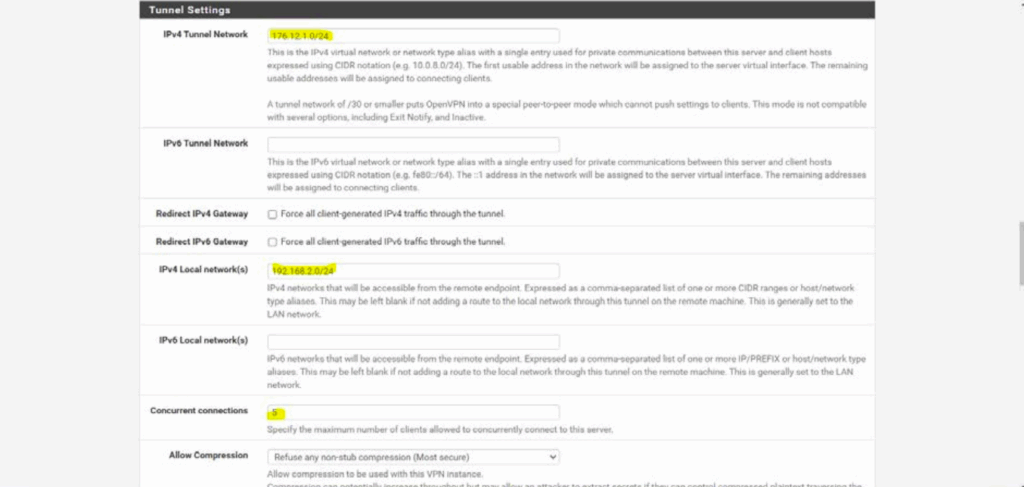

Configuration du serveur OpenVpn

Je me rends dans le menu VPN⇒OpenVPN⇒Servers⇒Add

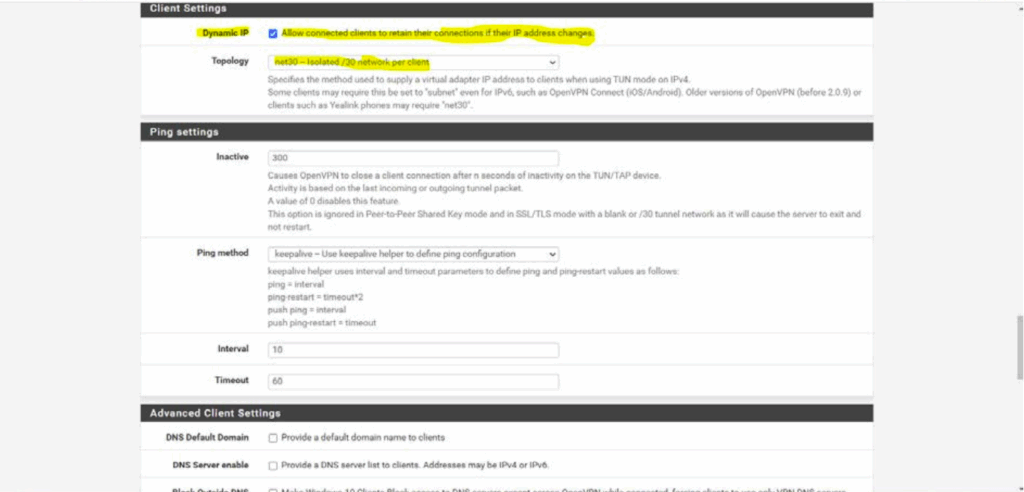

Concurrent Connections : Nombre de connexions au VPN simultanées autorisées.

Dynamic IP : Comme notre client sera mobile et que son IP publique risque de

changer en fonction de l’endroit et du réseau sur lequel il se connectera cette option

évitera les déconnexions du VPN.

Topology Net30 – Isolated/30 network per client : isolera chaque client dans un sous

réseau de la plage réseau dédiée au VPN.

Avantages= plus sécurité et communication non autorisée entre les clients du VPN.

Inconvénients= 4 IPs consommées par clients ( IP Parefeu/IP Broadcast/Ip Réseau/IP

Pc)

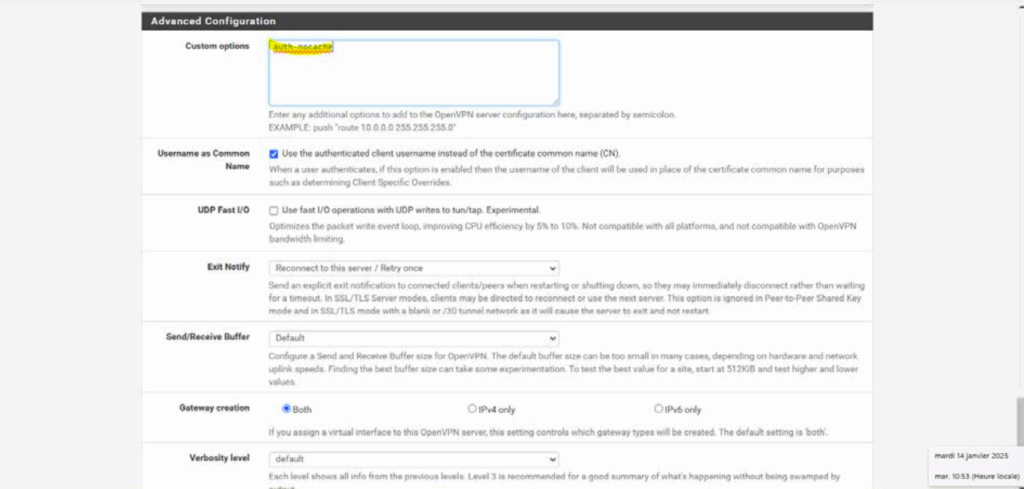

Auth-nocache : Cette option évite le vol des identifiants en refusant la mise en cache.

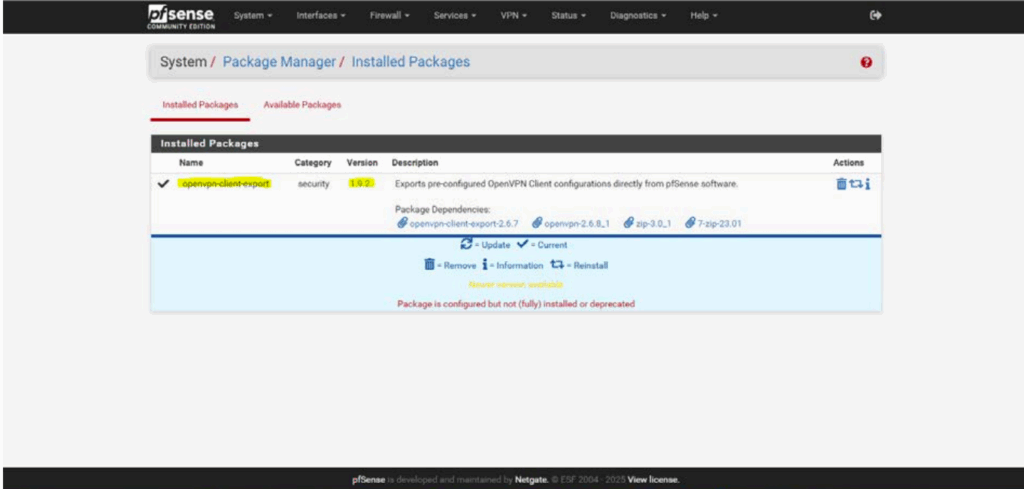

Exportation de la configuration OpenVPN

Je commence par me rendre dans System⇒Package Manager et j’installe le paquet

openvpn-client-export-1.9.2

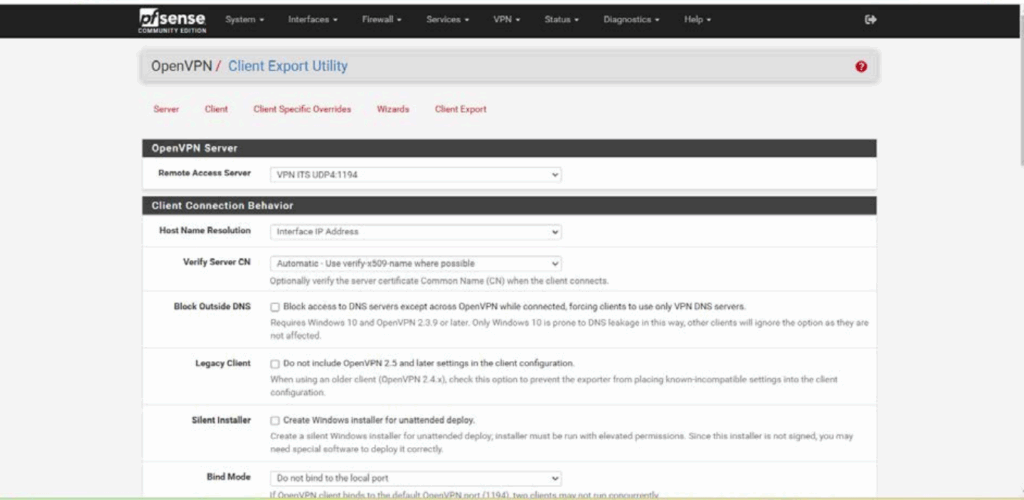

Je me rends ensuite dans OpenVPN⇒Client Export

Report ici de notre option auth-nocache

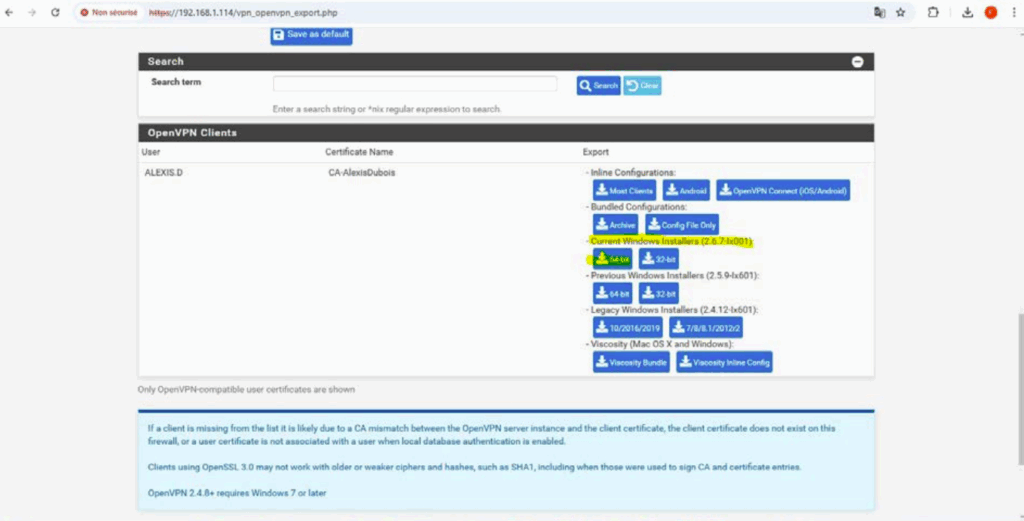

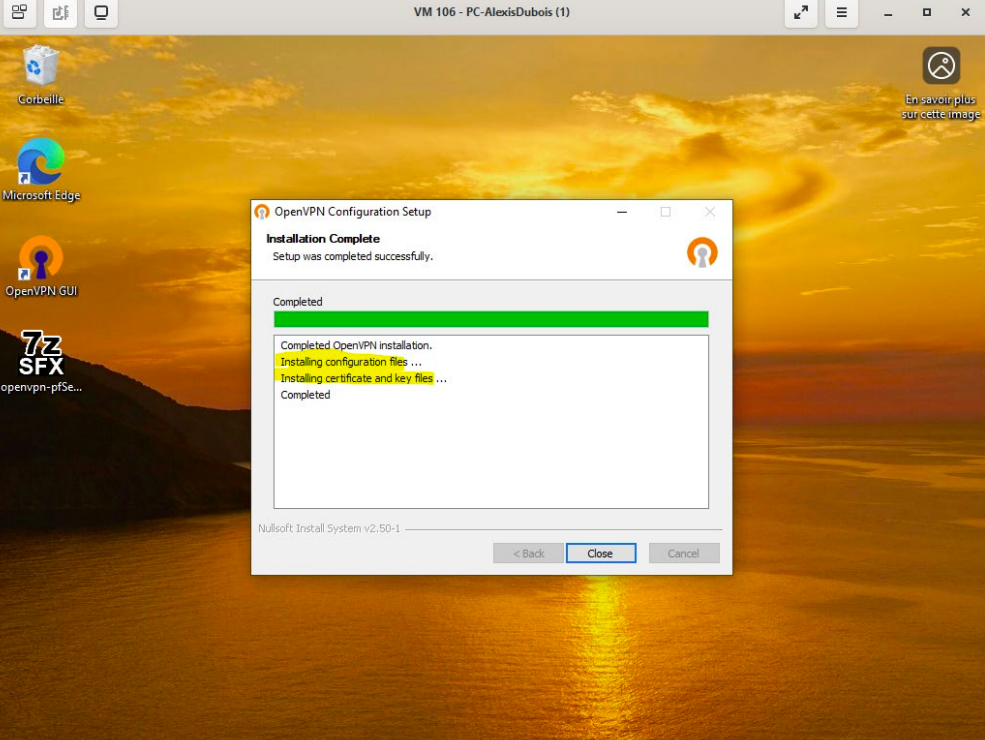

Téléchargement de la configuration VPN

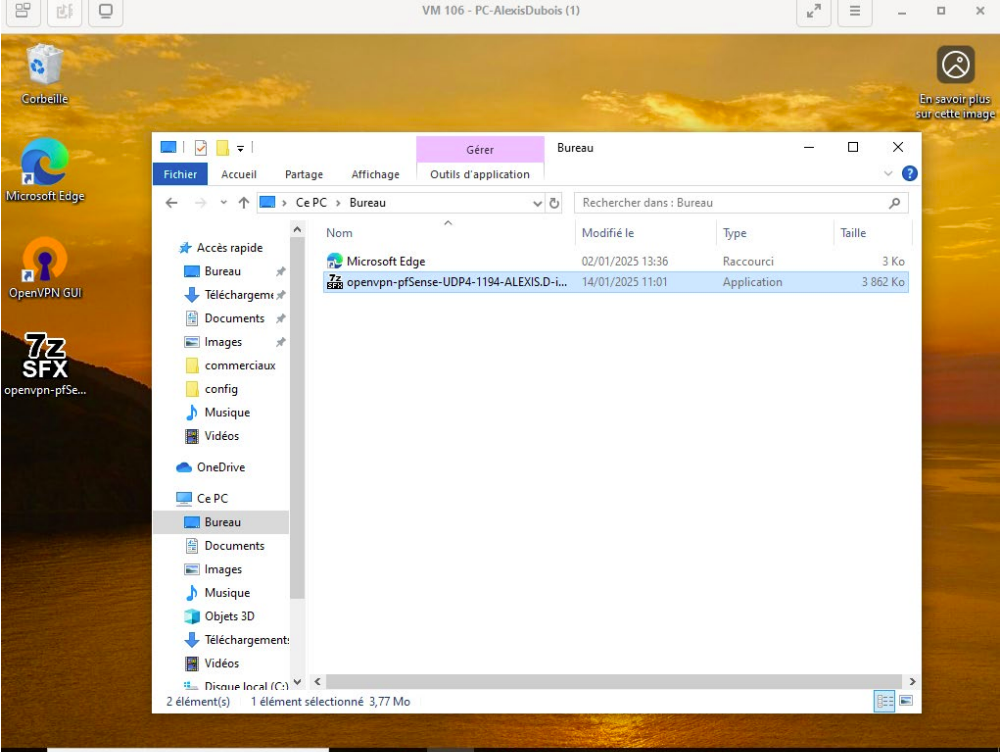

Le fichier sélectionné est une archive contenant un .exe pour installation du client openvpn ainsi que le fichier .ovpn qui contient la configuration du client VPN

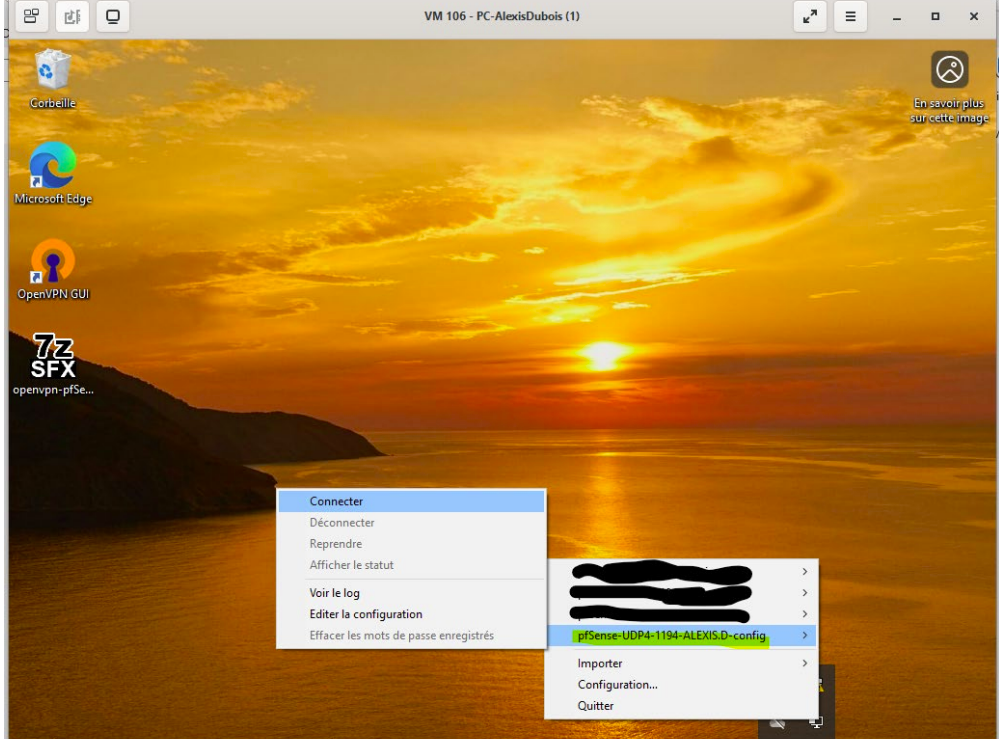

Je me rends en bas à droite dans ma barre des taches et effectue un clic droit sur

openvpn-gui et sélectionne la configuration puis Connecter

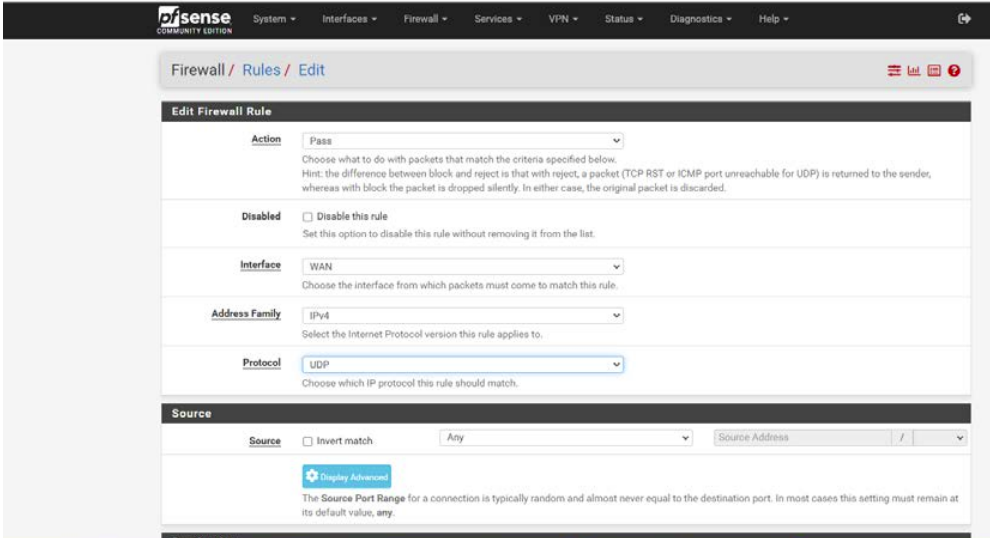

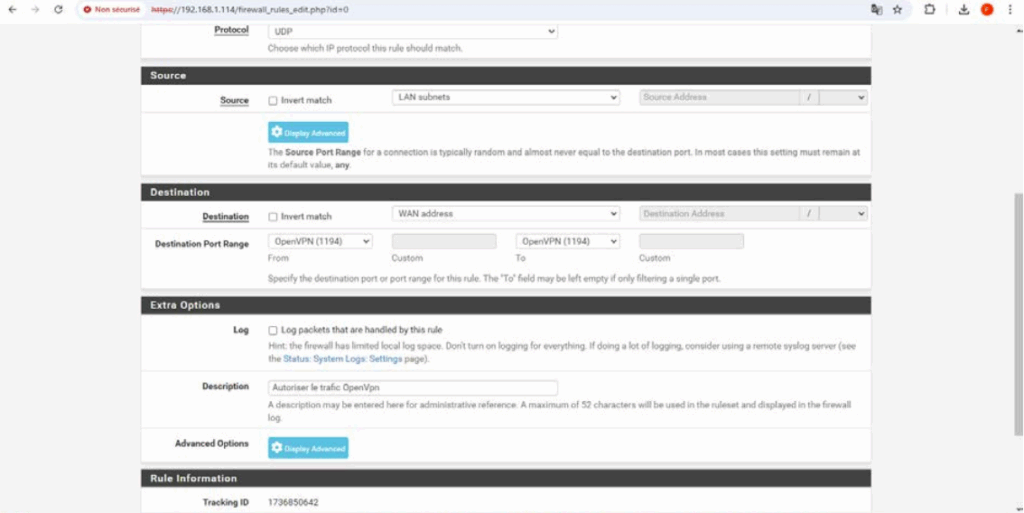

Création des règles OpenVPN sur Pfsense pour autoriser le flux OpenVPN

Je me rends dans Firewall⇒Rules⇒WAN

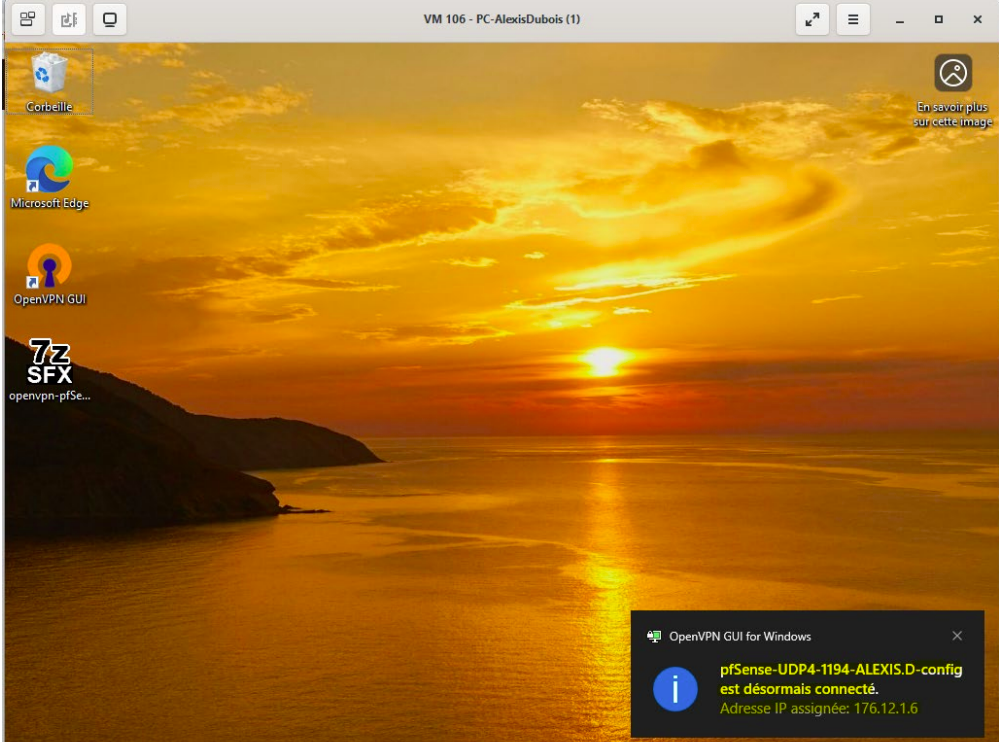

Test OpenVPN et Accès aux ressources

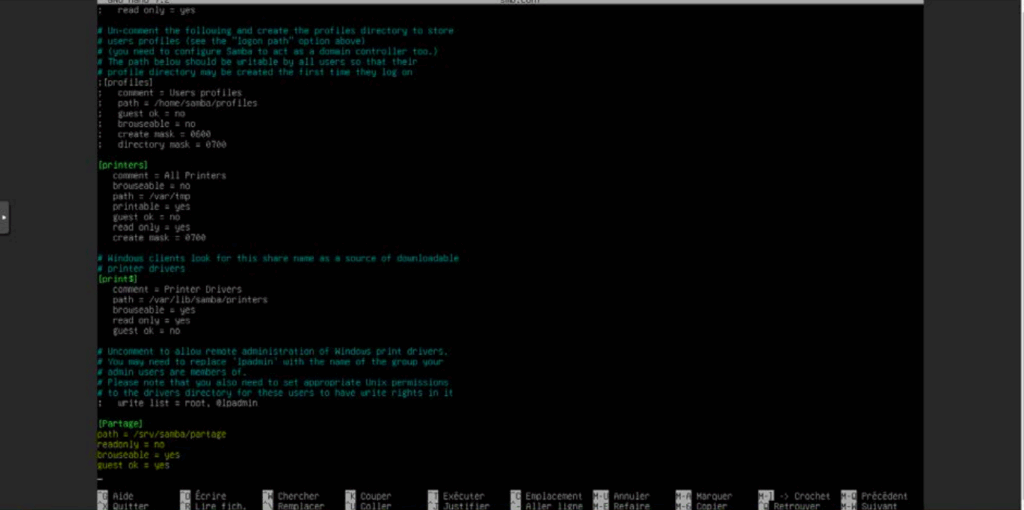

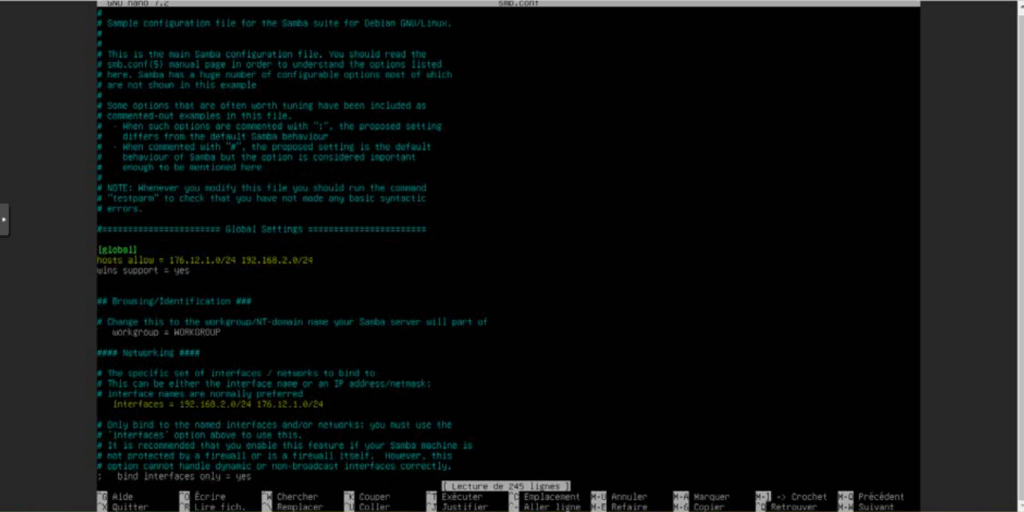

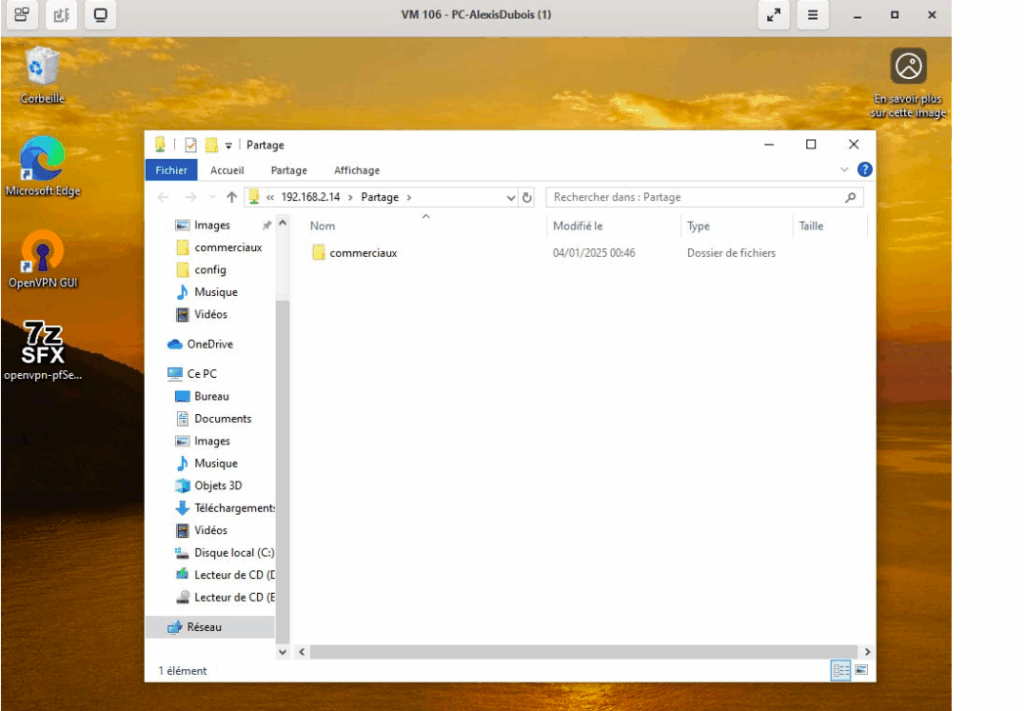

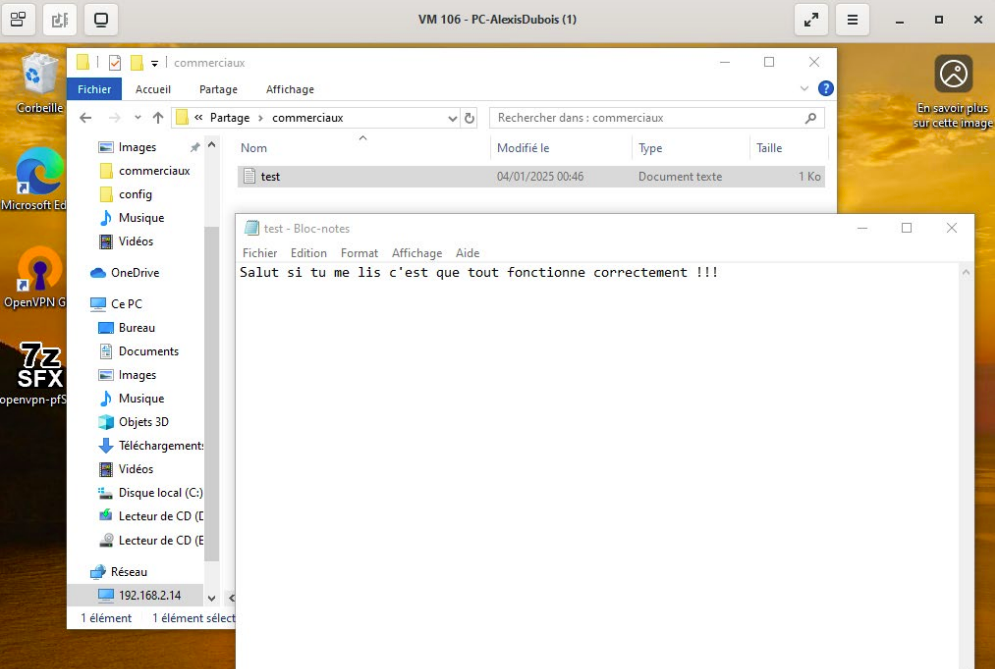

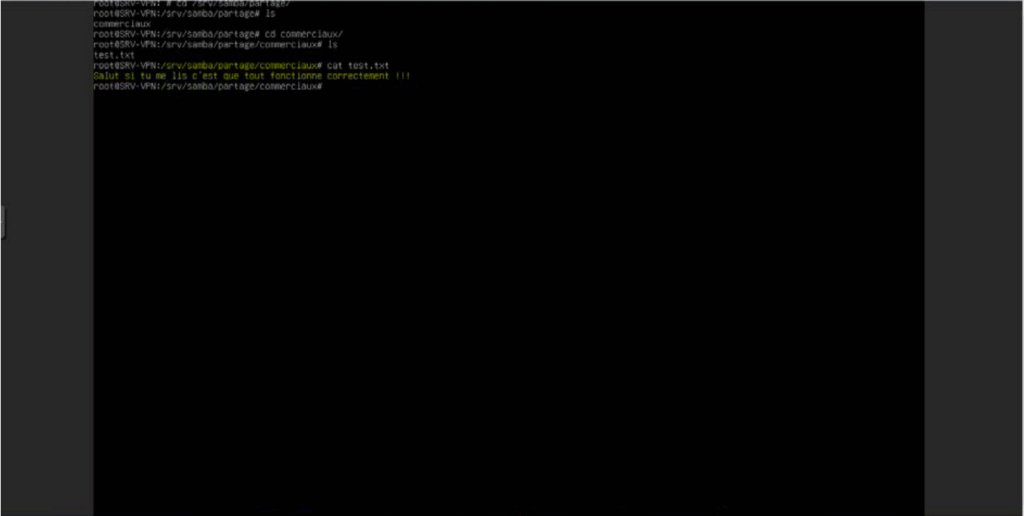

Afin de tester l’accès aux ressources via OpenVPN, j’ai décidé de créer un partage de fichier Samba sur une VM Debian 12.8

Conclusion: nous avons un réseau privé virtuel fonctionnel afin d’accéder en toute sécurité à des ressources sur un réseau externe.

© 2025 itproject. Created with ❤ using WordPress and Kubio